Common Content for Data Integration

- Common Content for Data Integration 10.4.1

- Alle Produkte

Eigenschaft

| Beschreibung

|

|---|---|

Servername

| Hostname oder IP-Adresse des Active Directory-Servers.

Stellen Sie zum Konfigurieren der bereichsübergreifenden Kerberos-Authentifizierung eine Verbindung zum Host des globalen Active Directory-Katalogs her. Geben Sie den vollqualifizierten Hostnamen an. Beispiel:

host.company.local

|

Port

| Listenerport für den Active Directory-Server.

Der Standardwert ist 389. Der SSL-Standardport für die Verbindung lautet 636.

Stellen Sie zum Konfigurieren der bereichsübergreifenden Kerberos-Authentifizierung eine Verbindung zum Port des globalen Active Directory-Katalogs her. Der Standardwert ist 3268. Der SSL-Standardport für die Verbindung lautet 3269.

|

LDAP-Verzeichnisdienst

| Wählen Sie Microsoft Active Directory-Dienst aus.

|

Name

| Geben Sie das Bind-Benutzerkonto an, das Sie in Active Directory erstellt haben, um Konten in Active Directory mit der LDAP-Sicherheitsdomäne zu synchronisieren.

Da die Domäne für Kerberos-Authentifizierung aktiviert ist, ist keine Option zum Bereitstellen eines Passworts für das Konto vorhanden.

Wird in der Domäne die bereichsübergreifende Kerberos-Authentifizierung verwendet, schließen Sie den Namen des Bereichs ein, zu dem die Active Directory-Prinzipaldatenbank gehört.

|

SSL-Zertifikat verwenden

| Zeigt an, dass der LDAP-Server das SSL (Secure Socket Layer)-Protokoll verwendet.

|

LDAP-Zertifikat vertrauen

| Legt fest, ob der Dienstmanager dem SSL-Zertifikat des LDAP-Servers vertrauen kann. Wenn diese Option aktiviert ist, stellt der Dienstmanager die Verbindung zum LDAP-Server ohne Überprüfung des SSL-Zertifikats her. Wenn diese Option nicht aktiviert ist, prüft der Dienstmanager, ob das SSL-Zertifikat von einer Zertifizierungsstelle signiert ist, bevor die Verbindung mit dem LDAP-Server hergestellt wird.

|

Ohne Beachtung der Groß-/Kleinschreibung

| Gibt an, dass der Dienstmanager bei der Zuweisung von Benutzern zu Gruppen die Groß- und Kleinschreibung bei DN-Attributen ignorieren muss.

|

Gruppenmitgliedschaftsattribut

| Name des Attributs, das die die Gruppenmitgliedschaft für einen Benutzer enthält. Dies ist das Attribut im LDAP-Gruppenobjekt, das die DNs der Benutzer oder Gruppen enthält, die Mitglieder einer Gruppe sind. Zum Beispiel member oder memberof .

|

Maximale Größe

| Maximale Anzahl an Benutzerkonten zum Importieren in eine Sicherheitsdomäne. Beispiel: Wenn der Wert auf 100 gesetzt ist, können Sie maximal 100 Benutzerkonten in die Sicherheitsdomäne importieren.

Wenn die Anzahl der zu importierenden Benutzer den Wert für diese Eigenschaft übersteigt, generiert der Dienstmanager eine Fehlermeldung und importiert keine Benutzer. Setzen Sie diese Eigenschaft auf einen höheren Wert, wenn Sie viele Benutzer importieren müssen.

Standardwert ist „1000“.

|

Eigenschaft

| Beschreibung

|

|---|---|

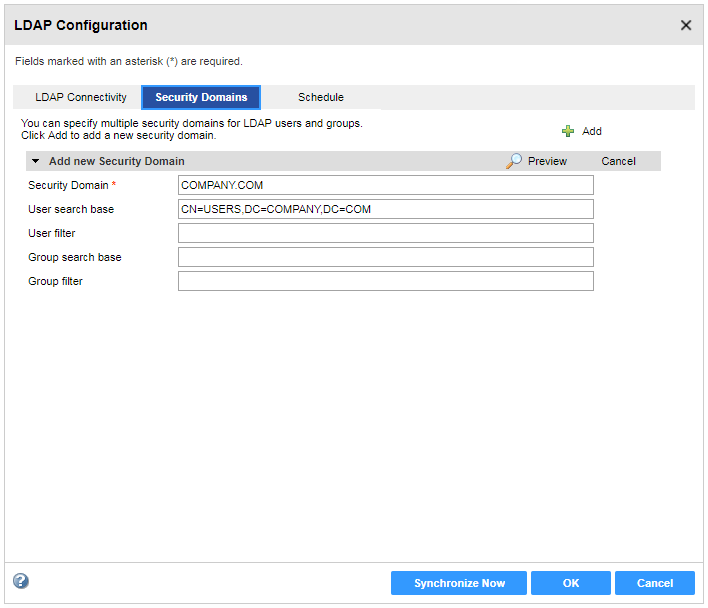

Sicherheitsdomäne

| Name der LDAP-Sicherheitsdomäne, in die Sie Benutzerkonten aus Active Directory importieren möchten.

|

Benutzersuchbasis

| Distinguished Name (DN) des Eintrags, der als Ausgangspunkt für die Suche nach Benutzernamen in Active Directory dient. Bei der Suche wird ein Objekt im Verzeichnis anhand des Pfads im Distinguished Name des Objekts gefunden.

Um beispielsweise nach dem Container USERS zu suchen, der Informatica-Benutzerkonten in der Windows-Domäne example.com enthält, geben Sie CN=USERS,DC=EXAMPLE,DC=COM an.

|

Benutzerfilter

| Eine LDAP-Abfragezeichenfolge, mit der die Kriterien für die Suche nach Benutzern im Verzeichnisdienst festgelegt wird. Der Filter kann Attributtypen, Assertionswerte und Abgleichkriterien angeben.

Beispiel: (objectclass=*) sucht nach allen Objekten. (&(objectClass=user)(!(cn=susan))) sucht nach allen Benutzerobjekten mit Ausnahme von „susan”. Weitere Informationen zu Suchfiltern finden Sie in der Dokumentation für den LDAP-Verzeichnisdienst.

|

Gruppensuchbasis

| Distinguished Name (DN) des Eintrags, der als Ausgangspunkt für die Suche nach Gruppennamen im LDAP-Verzeichnisdienst dient.

|

Gruppenfilter

| Eine LDAP-Abfragezeichenfolge, mit der die Kriterien für die Suche nach Gruppen im Verzeichnisdienst festgelegt wird.

|